Vulnerabilities

취약성들, 10년간의 성숙(Vulnerabilities, A Decade of Maturation)

Vulnerabilities are weaknesses in software that enable an attacker to compromise the integrity, availability, or confidentiality of that software or the data it processes. Some of the worst vulnerabilities allow attackers to exploit a compromised computer, causing it to run arbitrary code without the user’s knowledge.

취약성들은 데이터를 처리하는데 있어 소프트웨어의 기밀성 또는 가용성, 무결성을 손상시켜 공격자가 사용할 수 있는 소프트웨어의 약점이다. 최악의 취약성 중 일부는 사용자가 알지 못하게 임의의 코드를 실행하는 원인이 되어 공격자들이 손상된 컴퓨터를 공격하는 것이 가능하게 한다.

The past 10 years represent a very interesting timeframe for reviewing vulnerability disclosures and ensuing changes that continue to affect risk management in IT organizations around the world. Before examining the charts and trends, a brief review of the past decade with regard to industry vulnerabilities is in order.

지난 10년간 지속적인 전세계 IT 조직에서 위험 관리에서 취약성 공개를 검토하는 것과 계속 변화하는 것에 대해 아주 흥미로운 기간으로 보여진다. 도표와 동향을 조사하기 전에 업계 취약성과 관련하여 지난 10년간의 짧은 검토 순서이다.

10년 간의 성숙(A decade of maturation)

In 2002 MITRE presented A Progress Report on the CVE Initiative (PDF), which provided an update on a multi-year effort to create a consistent and common set of vulnerability information—with a particular focus on unique naming—to enable the industry to easier assess, manage, and fix vulnerabilities and exposures. The CVE effort and data later formed the core of the National Institute of Standards (NIST) National Vulnerability Database (NVD), the U.S. government repository of standards-based vulnerability management data that serves as the primary vulnerability index for industry vulnerabilities referenced in the SIR.

2002년 MITRE는 다년간의 노력으로 취약성 정보(특정 포커스에 대한 고유한 이름을 지정)의 일관성 및 공통 집합의 업데이트를 통해 업계에서 평가, 관리 그리고 취약성 노출에 대한 해결을 쉽게 제시한 A Progress Report on the CVE Initiative (PDF)를 발표했다. CVE의 노력과 데이터는 나중에 국립 표준 연구소 (National Institute of Standards; NIST) 국가 취약성 데이터베이스(National Vulnerability Database; NVD)와 SIR에서 참조하는 업계의 취약성에 대한 주요 지표의 역할을 하는 미국 정부 저장소의 표준 기반의 취약성 관리 데이터의 핵심을 형성한다.

*SIR : security intelligence report (보안 정보 리포트)

2002 also marked the beginning of a commercial market for vulnerabilities; iDefense started a vulnerability contributor program that paid finders for vulnerability information.

2002년에는 또한 취약성에 대한 상업 시장의 시작을 표시; iDefense는 취약성 정보를 찾은 사람들이 판매하는 VCP(Vulnerability Contributor Program – 해커들로부터 소프트웨어 취약성 정보를 구매하는 사업) 사업을 시작했다.

In 2003, the U.S. National Infrastructure Advisory Council (NIAC) commissioned a project “to propose an open and universal vulnerability scoring system to address and solve these shortcomings, with the ultimate goal of promoting a common understanding of vulnerabilities and their impact.” This project resulted in a report recommending the adoption of the Common Vulnerability and Scoring System (PDF) (CVSSv1) in late 2004. Vulnerability severity (or scoring) information was a big step forward, because it provided a standard method for rating vulnerabilities across the industry in a vendor-neutral manner.

2003년에, 미국 국가 인프라 자문위원회 (National Infrastructure Advisory Council; NIAC)는 취약성이 미치는 영향에 대한 공통의 이해와 증진을 궁극적인 목표로 하고 이러한 단점을 해결하기 위해 개방적이고 보편적인 취약점 평가시스템을 제안하는 프로젝트를 의뢰했다. 2004년 후반 이 프로젝트의 결과로 a report recommending the adoption of the Common Vulnerability and Scoring System (PDF)(CVSSv1)을 만들었다. 취약점 심각도 (또는 점수) 정보는 큰 발전을 기대하는데 벤더 중립적인 방식으로 업계 전반에 걸쳐 취약성에 대한 평가하는 표준 방법을 제공하기 때문이다.

2007 brought an update to CVSS, with changes that addressed issues identified by the practical application of CVSS since its inception. SIR volume 4, which provided data and analysis for the second half of 2007, included vulnerability trends using both CVSSv1 and CVSSv2, and since then CVSSv2 ratings have been used. As noted at the time, one practical effect of the new ratings formulas was that a much higher percentage of vulnerabilities were rated High or Medium severity.

2007년 CVSS 창설 이후 실제 응용 프로그램으로 식별하는 문제를 해결하도록 CVSS에 대한 업데이트를 했었다. 2007년 하반기에 대한 데이터 및 분석을 제공하는 SIR 볼륨 4에서 CVSSv1 및 CVSSv2를 모두 사용하여 취약성 동향을 포함하였고, 그 후 CVSSv2 등급을 사용하였다. 그 시기에 언급한 새로운 평가 방식의 실효성은 매우 높은 비율로 취약성을 높거나 중간 정도의 심각성으로 평가하였다.

업계 전반의 취약성 공개(Industry-wide vulnerability disclosures)

A disclosure, as the term is used in the SIR, is the revelation of a software vulnerability to the public at large. It does not refer to any type of private disclosure or disclosure to a limited number of people. Disclosures can come from a variety of sources, including the software vendor, security software vendors, independent security researchers, and even malware creators.

SIR에 사용되는 disclosure 용어는 대형의 공개 소프트웨어 취약성의 계시이다. 이는 제한된 수의 사람에게 공개하거나 개인 정보 공개의 어떠한 형태도 참조하지 않는다. Disclosure들은 소프트웨어 공급 업체, 보안 소프트웨어 공급 업체, 독립적인 보안 연구자, 심지어 악성 소프트웨어 제작자 등 다양한 소스에서 올 수 있다.

Much of the information in this section is compiled from vulnerability disclosure data that is published in the NVD. It represents all disclosures that have a CVE (Common Vulnerabilities and Exposures) number.

이 섹션의 정보의 대부분은 NVD에 게시 된 취약점 공개 데이터에서 컴파일된다. 이는 CVE(Common Vulnerabilities and Exposures) 번호가 모든 disclosure들을 나타낸다.

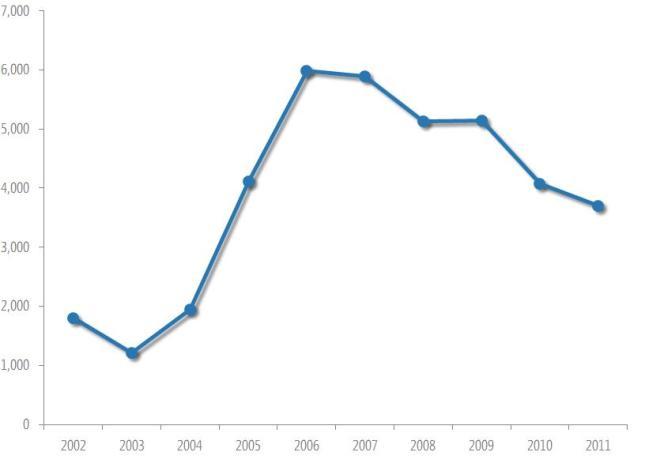

The past decade has seen drastic growth in new vulnerability disclosures, which peaked in 2006 and 2007 and then steadily declined over the next four years to just over 4,000 in 2011, which is still a large number of vulnerabilities.

지난 10년동안 새로운 취약점 공개의 급격한 성장을 볼 수 있는데, 이는 2006년과 2007년을 정점 이후 4년 동안 하락하여 2011년 불과 4,000건이 발생하였지만, 여전히 많은 수의 취약점들이다.

Industry-wide vulnerability disclosures since 2002

공개된 취약성 동향(Vulnerability disclosure trends)

- Vulnerability disclosures across the industry in 2011 were down 11.8 percent from 2010.

- This decline continues an overall trend of moderate declines. Vulnerability disclosures have declined a total of 37 percent since their peak in 2006.

- 2011년 업계 전반 취약성 공개는 2010년으로부터 11.8 퍼센트 하락했다.

- 이 하락은 전반적인 하락 추세와 이어지고 있다. 취약점 공개는 2006년 최고점 이후 총 37% 하락했다.

취약성 심각도 (Vulnerability severity)

The Common Vulnerability Scoring System (CVSS) is a standardized, platform-independent scoring system for rating IT vulnerabilities. The CVSS assigns a numeric value between 0 and 10 to vulnerabilities according to severity, with higher scores representing greater severity. (See the Vulnerability Severity page for more information.)

Common Vulnerability Scoring System (CVSS)는 IT 취약점들에 대한 표준화된 플랫폼에 독립적인 점수 평가 시스템이다. CVSS는 심각도에 따라 0에서 10까지 숫자를 할당하는데, 높을 점수일수록 큰 심각도를 나타낸다. (자세한 내용은 Vulnerability Severity 페이지를 참조)

Relative severity of vulnerabilities disclosed since 2002

취약성 심각도 동향(Vulnerability severity trends)

- The overall vulnerability severity trend has been a positive one. Medium and High severity vulnerabilities have steadily decreased since their high points in 2006 and 2007.

- Even as fewer vulnerabilities are being disclosed overall, the number of Low severity vulnerabilities being disclosed has been relatively flat. Low severity vulnerabilities accounted for approximately 8 percent of all vulnerabilities disclosed in 2011.

- 전체적으로 취약성 심각도 추세는 긍정적이었다. 중간과 높은 심각성의 취약성은 2006년과 2007년 높은 점수로부터 지속적으로 감소했다.

- 적은 수의 취약점의 취약점의 수는 공개된 것과 같이 비교적 평평하고 있다. 낮은 심각성의 취약점은 2011년에 공개 된 모든 취약점의 약 8%를 차지했다.

하드웨어 및 소프트웨어 공개 (Hardware and software disclosures)

The NVD tracks both hardware and software vulnerabilities. The number of hardware vulnerabilities disclosed each year remains low, as shown in the following figure. The peak number was 198 (3.4 percent) hardware vulnerabilities disclosed in 2009.

NVD는 하드웨어와 소프트웨어의 취약점을 모두 추적한다. 하드웨어 취약점의 수는 다음 그림에서 보여주는 것과 같이 매년 낮게 유지된다. 최대 수는 2009년에 공개 된 하드웨어 취약점으로 198건이다.

Hardware and software vulnerability disclosures since 2002

Software vulnerabilities consist of vulnerabilities that affect operating systems, applications, or both. As in many other industries, one vendor’s product can be another vendor’s component. For example, CVE-2011-1089 affects GNU libc 2.3, which is listed as an application product from GNU. However, libc is also an integrated component in several operating systems and is therefore also an operating system vulnerability. For this reason, it is difficult to draw a distinct line between operating system and application vulnerabilities. In the following figure, vulnerabilities that affect both operating systems and applications are shown in red.

소프트웨어의 취약점은 운영 체제, 응용 프로그램 또는 두 가지 모두에 영향을 주는 취약점으로 구성되어 있다. 다른 많은 사업과 같이 한 업체의 제품은 다른 공급 업체의 구성 요소가 될 수 있다. GNU libc 2.3에 영향을 미치는 CVE-2011-1089를 예를 들면 이는 GNU의 응용 프로그램 제품으로 나열할 수 있다. 그러나 libc 또한 여러 운영 체제에서 통합 구성 요소이므로 운영 체제의 취약점이다. 이러한 이유로 운영 체제와 응용 프로그램의 취약점 사이의 경계선을 그리기가 어렵다. 다음 그림에서, 운영 체제와 응용 프로그램 모두에 영향을 주는 취약점은 빨강색으로 표시한다.

Application and operating system vulnerability disclosures since 2002

- In 2010 and 2011, approximately 13 percent of software vulnerabilities affected both application and operating system products.

- 2010과 2011년 소프트웨어 취약성의 약 13 퍼센트는 운영 체제와 응용 프로그램 제품 모두에 영향을 미쳤다.

운영 체제 취약성 공개(Operating system vulnerability disclosures)

To determine the number of vulnerabilities that affect operating systems (shown in the following figure), vulnerabilities were filtered for affected products that were designated as operating systems in the NVD.

운영 체제에 영향을 주는 취약점 수를 결정하는 것(아래 그림 참조)은 NVD에서 운영 시스템을 지정하여 영향을 받는 제품들을 필터링 하였다.

Operating system vulnerability disclosures since 2002

응용 프로그램 취약성 공개(Application vulnerability disclosures)

To determine the number of vulnerabilities that affect applications (shown in the following figure), vulnerabilities were filtered for affected products that were designated as applications in the NVD.

응용 프로그램에 영향을 주는 취약점의 수를 결정하는 것(아래 그림 참조)은 NVD에서 응용프로그램을 지정하여 영향을 받는 제품들을 통해 필터링 하였다.

Application vulnerability disclosures since 2002

Reference

[1] : http://www.microsoft.com/security/sir/story/default.aspx#!10year_vulnerabilities

'Information Security > Security Information' 카테고리의 다른 글

| The Chinese Underground. (0) | 2013.10.09 |

|---|---|

| 취약점과 취약성 (0) | 2013.09.25 |

| Hacking the Industrial Network (0) | 2013.09.21 |

| Underground Malware Industry (0) | 2013.08.27 |

| 공격자들이 자주 이용하는 레지스트라(registrar) (0) | 2013.06.05 |