수많은 정보들이 흘러나오길 기다리고 있었습니다. 생각했던 것 보다 피해 규모와 이슈화 된 것들이 크네요. 수많은 정보들이 흘러 나왔고, 해외 업체들도, 해외 블로거들도 모두 집중 포커스 하고 있어요. 물론 국내 기업에도 정보들이 나오고 있습니다. 다양한 정보들을 모아보았습니다.

1. 사고발생!!

2012년 3월 20일 14시 KBS, SBS, YTN, 농협은행, 신한은행, 제주은행에서 동시에 PC와 서버가 동시에 다운되는 현상이 발생하였습니다. 재미있는건 뉴스기사보다 커뮤니티에서 더 많은 정보가 올라왔어요.

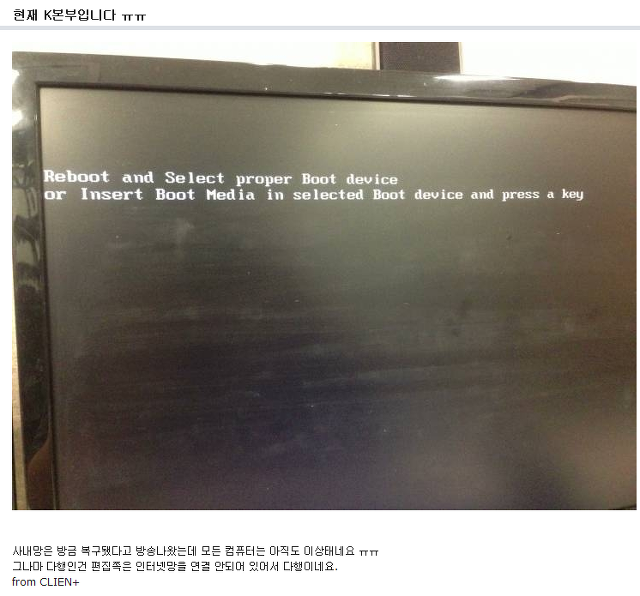

클리앙에 올라온 Boot가 날라간 사진입니다. 클리앙에서 3월 20일 14:48분 사건 발생 40분만에 올라오는 이런 사진들은 많은 기사에서 사용되었었죠.

이 사진을 보고 생각한 간단한 시나리오는 두 가지 입니다.

사건은 같은 시간대에 동시 다발적으로 발생했다. 스케쥴링에 의한 DDoS공격. 과거의 7.7DDoS와 같은 유형

웹 브라우저 플러그인의 취약점을 이용한 악성코드 유포. 유포한 악성코드를 이용한 해킹공격. 동시다발적이라는 점은 패치서버와 같은 형태로 유포했을 가능성

악성코드 유포의 입장에서 국제적 관점으로는 한국은 금전적 이윤을 위해, 미국은 기업 기밀정보 유출을 위해 사용하는 경향이 큽니다. 최근 페이스북, 애플의 해킹감지 그리고 트위터의 25만 개인정보 유출은 웹 브라우저의 Java 플러그인에 의해 발생했다고 보고했습니다. 그래서 한국의 입장에 맞게 기업의 기밀정보 유출보다는 금전적 이윤을 위한 공격을 감행했다고 보면 후자보다는 전자에 더욱 신뢰를 가지게 되었습니다.

하지만 빠른 냄비보고서들과 냄비기사들로 인해 공격기법은 전자는 아니고 악성코드를 사용한 후자에 가깝다고 밝혀졌지만 최초의 공격기법(내부 사용자 PC접근 경로 및 Admin권한 탈취, PMS의 인증 우회 등)은 밝혀진 바가 없습니다.

2. 공격한자는 누구인가?

추측성 발언을 하기에 최고의 소재인 것으로 생각합니다. 먼저 같은 시간대에 해킹당한 LG U+ Groupware를 언급 안할 수 없습니다.

Hacked By Whois Team 그러니까 Whois라는 해커팀이 해킹했다고 웹 페이지를 변조하였습니다.

Hi !!!

We have an Interest in Hacking.

This is the Beginning of Our Movement.

User Acounts and All Data are in Our Hands.

Unfortunately, We Have deleted Your Data.

We'll be back Soon.

정보를 가져가고 삭제 했다고 언급하는데, 해킹이 발생한지 3일째가 밝아오는데 빠져나간 정보와 삭제된 정보에 대한 언급은 하지 않고 있습니다. (정보 유출의 유무를 떠나 "해킹은 당했지만 유출된 정보는 없다" 혹은 "얼마만큼의 정보가 유출되었다"라고 언급했는데 제가 못봤을 수도 있습니다.) 또한 해당 소스코드를 읽어 보았을 때 큰 특이사항은 없었지만, charset=windows-1252를 사용하는 것으로 보았을 때 서구유럽으로 추정합니다. (재미있는건 클리앙에서 소스코드를 긁어다가 공유하더군요.)

해당 해골마크가 독특하다 보니 여러 추측도 난무합니다. Mauritania Hacker Team 사이트에 들어가면 동일한 심볼마크를 사용하고 있습니다.

Mauritania(모리타니)는 서아프리카에 위치하기 때문에 charset과 연관지을 만한 부분은 없지만, 이런 정보보다도 심볼마크를 같은 것을 사용하기 때문에 추측만 하고 있습니다. (사실 charset은 누구나 사용 할 수 있는 부분이라서 '무조건 서유럽이다'라고 말할 수는 없습니다.)

또한 다음 이미지는 Calaveras 3 라는 이미지입니다.

The word calavera (pronounced: [kalaˈβeɾa], Spanish for "skull") can refer to a number of cultural phenomena associated with the Mexican celebration of the Day of the Dead and the Roman Catholic holiday All Souls Day.

- Wikipedia

스페인어로 3개의 두개골이라. 일단 스페인은 서유럽이니까 가능성을 염두해두고, wikipedia에서 맥시코를 언급했지만 맥시코는 남아메리카이니 문화적인 행사(Day of the Dead)용으로 사용한다고 생각해봅니다.

그렇다면 Whois는 Mauritania 해커 팀인가요? 아니면 서유럽 Charset을 사용하고, 스페인어로 검색했을 때 나오는 똑같은 심볼마크 그러니까 서유럽의 어느 한 해커팀인가요? 뉴스에서 떠드는 북한의 소행인가요? 중국의 소행인가요?

농협에서는 중국의 아이피를 사용하여 들어왔다고 북한의 소행이라고 잘못된 분석 내용를 발표했다가 현재 국제적 망신을 받고 있죠.(받기 보다는 그렇게 보입니다 ㅠㅠ) The Hacker News의 South Korea Cyber Attack, Wiper malware and Chinese IP Address에서는 다음과 같이 언급하고 있습니다.

A previous cyberattack on South Korea had been traced to North Korea using a Chinese IP address. At the time, North Korea blamed the US for the hacking. Officials stressed that the IP address did not reveal who was behind the attack, as hackers can route their attacks through addresses in other countries to obscure their identities.

한줄로 요약하자면 "해커는 다른나라의 경로를 통해 IP를 쉽게 위장할 수 있다" 입니다. 비꼬우면 "대선배가 말씀하기를 해커는 그리 멍청하지 않단다." 입니다. 그러니까 오히려 중국소행이나 중국을 경유한 북한의 소행보다는 차라리 Whois팀에 대한 정보를 수집하는게 더 빠를 수도 있죠. 그럼 다음 정보를 보면 또 재미있어집니다.

최초의 정보 제공자...로 추정합니다. 문제가 될 시 자삭하겠습니다.

Hacked By Hastati

이미 어느정도 정보를 알고 계시는 분들은 Hastati라는 단어가 익숙 하실 것입니다. 이 부분은 조금있다가 다루고, 위 그림으로 인해 통신사에 유포된 MBR 파괴 악성코드와 좀더 가까워 집니다. 위 표지로 변조된 사이트의 주소는 http://english.kbs.co.kr/tv/main.html?tv_code=17 입니다. 현재는 코드를 치워서 볼수 없기 때문에 구글 cache 검색을 통해 볼 수 있습니다. 링크에 적힌 말은

"T0 s33 7h47 the 0th3r Sit3 H4ck3d...click h3r3!!! You'11 s33 th3 0ur im4g3... "

=> "To see 7h47 the other site hacked …click here!!!, You will see the our image…"

이 됩니다. 즉, 우리는 이미 이 사이트를 해킹했고, 해킹한 다른 사이트를 보려면 여기를 클릭하라고 합니다. 클릭하게되면 접속되는 곳은 "MBC-AMERICA"입니다.

가설을 세우면, LG U+망의 해커팀은 "Whois"라는 이름을 쓰는 해커팀이고, 통신사의 해커팀은 "Hastati"라는 이름을 쓰는 해커팀입니다. 둘다 다른팀일 경우 연합적인 냄새가 나며, 같은팀인 경우 하나는 혼란을 야기시킬 목적과 다른 하나는 과시하기위한 목적이 될 수 있습니다. 좀더 상상력의 날개를 펼쳐보면 개인적으로 후자라고 생각합니다. "Who is Whois?"라는 문구에서 보듯이 '해킹한 사람이 누굴까요?'라는 장난어린 말투로 해석을 하고, 그에 대한 정보를 Hacked By Hastati라는 형태로 남겼다고 상상해봅니다. LG U+망을 이용했다고 하는데, 악성코드 감염을 통한 원격제어 같은 경우 외부에서의 통신을 통한 접근은 당연히 해킹 당하는 기업이 사용하는 통신방을 타고 들어가야 하는게 아닐까요? 이런 과정에서 LG U+망을 같이 해킹함으로써 6개 통신사 금융상황은 LG U+와 연관지어 생각하라는 식의 장난기라고 생각하고 있습니다.

하지만 이러한 정보는 오로지 저의 추측과 상상력일 뿐이고 진짜는 Mauritania 팀인가요? 아니면 Mauritania팀을 도용하고 LG U+를 해킹한 Whois 인가요? 이미 예행 연습을 하고 공격한 것과 같은 느낌이 드는 Hastati라는 팀인가요? 그리고 공격한 근원지는 서유럽의 어느 곳에서 시작했나요? 아무도 몰라요. >_<

'Information Security > Security Information' 카테고리의 다른 글

| 3월 20일 한국 사이버 공격 총망라 #3 (0) | 2013.03.25 |

|---|---|

| 3월 20일 한국 사이버 공격 총망라 #2 (0) | 2013.03.24 |

| Traffic Market과 Traffic Analytics에 대한 고찰 (0) | 2013.03.20 |

| PRES. Obama Meets with the CEOs for cyber attack threat (0) | 2013.03.15 |

| 악성코드? Malware? (0) | 2013.03.01 |